En abril de 2004, Bill Gates predijo la muerte de las contraseñas. Más de diez años después, su final es un tema más vivo que nunca, y muchas marcas tecnológicas buscan su reemplazo. El motivo es que las contraseñas tienen algunos problemas, como el método de autenticación de cada usuario: paradójicamente, cuanto más seguras sean las contraseñas, más fáciles son de olvidar. Y viceversa: cuanto más fáciles de recordar sean, por lo general, menos seguras son.

En todo este tiempo hemos visto algunas propuestas para solventar este último problema: reglas nemotécnicas para crear contraseñas muy fáciles de recordar pero al mismo tiempo muy seguras, llegando a promocionar este tipo de métodos empresas reconocidas en la seguridad online como Kaspersky. No obstante, no deja de ser un parche: ¿las contraseñas tienen alternativas reales? Sí, veamos las cinco más populares.

1. Verificación en dos pasos

La verificación en dos pasos no es una alternativa completa a la contraseña, sino un refuerzo que aumenta su seguridad. Se basa en una doble verificación: “algo que sabemos” (la contraseña) junto a “algo que somos” o “algo que tenemos”. La mayoría de las veces, este segundo factor suele ser un código que se envía por SMS. Así, para acceder a un servicio tenemos que introducir nuestra contraseña, y después ese código que nos llega al teléfono. Otro ejemplo muy popular de verificación en dos pasos es el de las tarjetas de coordenadas de los bancos (“algo que tenemos”), unas tarjetas con una matriz de números ordenados en filas y columnas. Al realizar algún trámite online en el banco, como una transferencia, el sistema pide al usuario que introduzca los números de una celda en particular (por ejemplo, la B8, o la H5) para tener mayor certeza de que quien está realizando ese trámite es la persona que dice ser, y no un usurpador.

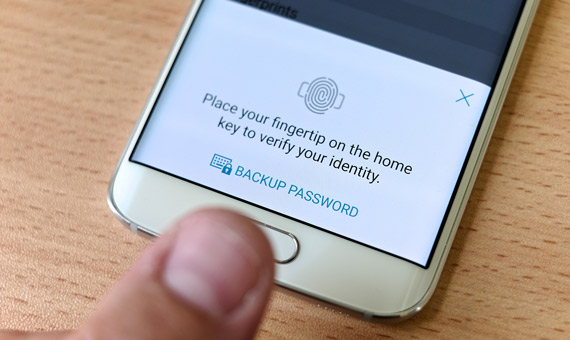

2. Huella dactilar

La huella dactilar como alternativa a la contraseña ha avanzado de forma espectacular en los últimos años gracias, sobre todo, a los smartphones. En 2013 llegó el iPhone 5s, primer teléfono móvil con sensor dactilar. A partir de ahí, casi todas las marcas han acabado incorporándolo: Samsung, Sony, LG, HTC, Huawei, etc.

Hasta hace no demasiado, los sensores dactilares tradicionales eran relativamente caros y muy gruesos. Ahora son tan pequeños como para poder incorporarlos en smartphones y tablets, disimulados en un botón cualquiera, y tan rápidos que verifican la huella en menos de un segundo. Existen dos tipos de lectores de huella dactilar: óptico y capacitivo.

El lector óptico obtiene una imagen digital de nuestra huella mediante unos diodos sensibles a la luz que diferencian entre los valles y crestas del dedo, y posteriormente almacenan el patrón, que deberá ser replicado cada vez que queramos acceder al dispositivo. En cambio, el lector capacitivo, más complejo y seguro, en lugar de utilizar la luz para analizar los valles y crestas de nuestra huella, utiliza corriente eléctrica mediante unas pequeñas celdas conductoras cubiertas con una capa aislante. Esta corriente variará de forma concreta dependiendo de la imagen de nuestro dedo.

Aquí podemos ver el vídeo de presentación de Touch ID por parte de Apple, su sistema de protección dactilar, estrenado en 2013 con el iPhone 5s.

3. Windows Hello

El nuevo sistema que estrena Windows 10 está basado en la biometría. Esto es, el reconocimiento único de seres humanos gracias a sus rasgos físicos. Las huellas dactilares forman parte de la biometría, pero hay más métodos. Lo que hace Windows Hello es agruparlos: cualquier terminal con Windows 10 puede usar uno u otro método, en función del que incorpore, y Windows Hello solo hace de puerta de entrada.

¿Métodos concretos? Más allá de la mencionada huella dactilar, en Windows Hello está el reconocimiento de iris, que de momento sólo está presente en un smartphone, el Lumia 950. El terminal abre su cámara frontal cuando queremos desbloquearlo y reconoce el ojo del usuario que tiene delante. A partir de ahí, combina la cámara con una luz infrarroja para detectar la imagen del iris y buscar puntos que la hagan idéntica a la que tiene registrada por el propietario. ¿Y si por algún motivo (una herida, una conjuntivitis, iluminación insuficiente…) no logra identificar el iris? No pasa nada, siempre se puede introducir el PIN de desbloqueo tradicional.

Aparte de la huella dactilar y el reconocimiento de iris, la otra vía es el reconocimiento facial, que funciona de forma muy similar al iris: detecta la imagen de la cara mediante la cámara frontal, la imagen infrarroja, y un mapa facial en 3D. Así, combinando estas tres soluciones, el sistema genera una serie de algoritmos informáticos para medir ciertos rasgos del rostro, como la distancia entre los ojos, el ancho de la nariz o la forma de la mandíbula. Gracias a ello podremos usar esta tecnología aunque nos pongamos o quitemos gafas, nos crezca la barba, etc.

Un ejemplo muy visual: el reconocimiento de iris del Lumia 950 en acción.

4. La contraseña única y temporal de Yahoo!

Para acceder, por ejemplo, a nuestro correo electrónico podemos optar por la contraseña única y temporal. El sistema generaría un código aleatorio y temporal que nos llegará por SMS cada vez que intentemos iniciar sesión. Es la curiosa propuesta que lanzó Yahoo! en marzo de 2015. Al ser aleatoria y temporal, la contraseña es más segura que si siguiera un patrón y se pudiera utilizar de forma indefinida. Microsoft ya estrenó un sistema casi idéntico, con la diferencia de que Yahoo! permite establecerlo por defecto, y no de forma puntual.

Con este sistema se elimina la preocupación de crear una contraseña segura, mantenerla protegida y ser capaz de recordarla. El problema principal pasa a ser la posibilidad de perder el teléfono, ya que en muchos casos incluso con una protección para el desbloqueo (contraseña, PIN, huella, iris, patrón…) podría leerse el contenido del SMS en la pantalla bloqueada. Por este motivo es un sistema que dividió a los expertos en seguridad.

5. El ritmo cardíaco

Se basa en usar el ritmo cardíaco de cada persona como un sistema de autenticación. Aunque sobre el papel no presenta ventajas respecto al uso de la huella dactilar, está orientado a entornos de muy alta seguridad. ¿Qué valor aporta entonces? Que no hay que realizar ninguna acción como tocar con la yema del dedo un sensor o introducir un código SMS, ya que nuestro ritmo cardíaco se podrá detectar en segundo plano, de forma totalmente invisible para nosotros.

¿Y cómo funciona exactamente? Los latidos del corazón de cada persona son realmente únicos. No se miden solamente a través de una cantidad de latidos por minuto, sino que hay varios factores: el tamaño del corazón, su forma exacta, la orientación de las válvulas cardíacas… Todo eso influye en la intensidad y el tipo de latido que se puede recoger como señal eléctrica, como un electrocardiograma avanzado. Así, no importa si estamos en reposo o activos, ese espectro obedece a un mismo patrón.

Una empresa que ya ha desarrollado esta tecnología que reemplaza a la contraseña es Nymi, creadora de la pulsera Nymi Band que identifica a las personas en base al ritmo cardíaco recogido en su muñeca.

Mientras tanto… gestores de contraseñas

Si seguimos pensando en utilizar la contraseña tradicional, nunca viene mal un consejo de seguridad: utilizar un gestor de contraseñas. Algunos de los más populares son 1Password o LastPass. Básicamente, nos ayudan a generar de forma aleatoria contraseñas muy complicadas de adivinar, las almacenan de forma segura, y luego las memoriza en local, de forma cifrada y sin pasar por servidores ajenos susceptibles de un hackeo o un agujero de seguridad, por lo que se puede acceder a ellas desde cualquier dispositivo. Así, es sencillo tener una contraseña distinta para cada servicio, y que todas sean extremadamente seguras y complejas, sin tener que recordarlas.

Javier Lacort

(Hipertextual)

Comentarios sobre esta publicación