La internet de las cosas (IC) como concepto es fascinante y apasionante, pero la clave para convertirla en un verdadero valor empresarial es la comunicación efectiva entre todos los elementos de la arquitectura, para poder desplegar las aplicaciones de forma más rápida, procesar y analizar datos a velocidad de la luz y tomar decisiones tan rápido como sea posible.

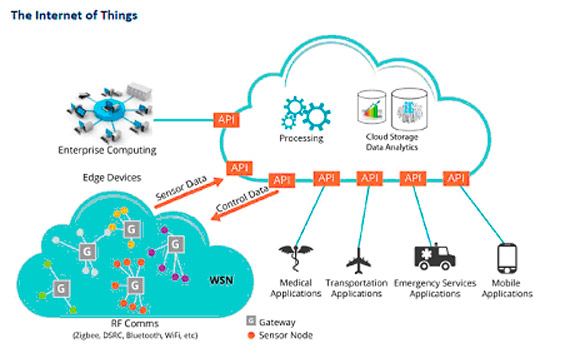

La arquitectura de la IC se puede representar por medio de cuatro sistemas:

- Cosas: se definen como nódulos identificables de forma única, sensores primarios que se comunican sin interacción humana mediante la conectividad IP.

- Puertas de enlace: actúan como intermediarios entre las cosas y la nube para ofrecer la conectividad, seguridad y manejabilidad necesarias de internet .

- Infraestructura de red: está formada por enrutadores, agregadores, puertas de enlace, repetidores y otros dispositivos que controlan el flujo de datos.

- Infraestructura en la nube: la infraestructura en la nube contiene grandes grupos de servidores virtualizados y almacenamiento que están conectados en red.

Las tendencias de nueva generación, esto es, redes sociales, macrodatos, computación en la nube y movilidad, han posibilitado muchas cosas que no se podían hacer hace tan solo unos años, a lo que cabe añadir la convergencia de tendencias y acontecimientos globales que están impulsando los avances tecnológicos actuales y posibilitando la innovación, entre otros:

- Iniciativas de eficiencia y reducción de costes en el mercado vertical fundamental.

- Incentivos públicos que fomentan la inversión en estas tecnologías.

- Menores costes de fabricación para dispositivos inteligentes

- Menores costes de conectividad

- Comunicaciones por cable más eficientes y comunicaciones inalámbricas.

- Redes móviles ampliadas y asequibles.

La internet de las cosas (IC) es una gran ganadora en este ecosistema integral. La IC está creando nuevas oportunidades y ofreciendo una ventaja competitiva para empresas en mercados nuevos y actuales. Lo toca todo, no solo los datos, sino cómo, cuándo, dónde y por qué se recopilan. Las tecnologías que han creado la internet de las cosas no están cambiando solo internet, sino las cosas conectadas a ella, como los dispositivos y puertas de enlace en el extremo de la red, que ahora pueden solicitar un servicio o iniciar una acción sin intervención humana en muchos niveles.

La generación y análisis de datos es tan esencial para la IC que se debe tener en cuenta la protección de los datos a lo largo de su ciclo de vida. Gestionar información a este nivel resulta complejo, debido a que los datos fluyen a través de muchos límites administrativos con distintas políticas e intenciones. Por regla general, los datos se procesan o almacenan en dispositivos periféricos que tienen capacidades muy limitadas y son vulnerables a ataques sofisticados.

Dados los distintos componentes tecnológicos y físicos que verdaderamente integran el ecosistema de la IC, resulta oportuno considerar a la IC como un sistema de sistemas. La arquitectura de estos sistemas que ofrece valor empresarial a las organizaciones será, con frecuencia, una tarea compleja, puesto que los arquitectos empresariales trabajan para diseñar soluciones integradas que incluyen dispositivos periféricos, aplicaciones, transportes, protocolos y capacidades analíticas que forma un sistema de la IC en pleno funcionamiento. Esta complejidad implica retos para mantener la IC protegida y asegurar que una instancia concreta de esta no se pueda utilizar como un punto de partida para atacar otros sistemas de tecnología de la información empresariales.

International Data Corporation (IDC) estima que el 90 % de las organizaciones que aplican la IC sufrirán una vulneración de los sistemas de TI de administrador en el año 2017.

Retos para proteger las aplicaciones de la IC

Con independencia del papel que tenga un negocio dentro del ecosistema de la IC, el fabricante de dispositivos, proveedor de soluciones, proveedor de la nube, integrador de sistemas o proveedor de servicios, debe saber cómo obtener el máximo beneficio de esta nueva tecnología que ofrece oportunidades tan diversas y en constante cambio.

Gestionar el enorme volumen de los datos existentes y proyectados es abrumador. Gestionar las inevitables complejidades de conectarse a una lista de dispositivos que parece ilimitada es complicado. Y el objetivo de convertir el aluvión de datos en acciones valiosas parece imposible debido a innumerables retos. Las tecnologías de seguridad existentes desempeñarán un papel para reducir los riesgos de la IC, pero no son suficientes. El objetivo es llevar los datos al lugar adecuado con seguridad, en el momento oportuno y con el formato pertinente, lo cual es más fácil de decir que de hacer por muchas razones. Cloud Security Alliance (CSA) enumeró en un informe reciente algunos de estos desafíos.

- Muchos sistemas de la IC están mal diseñados y aplicados, pues usan protocolos y tecnologías distintos que crean configuraciones complejas.

- Falta de tecnologías de la IC y procesos empresariales maduros.

- Orientación limitada para el mantenimiento y gestión del ciclo de vida de los dispositivos de la IC.

- La IC genera preocupaciones sobre seguridad física.

- Las preocupaciones sobre la protección de datos en la IC son complejas y no siempre evidentes a simple vista

- Buenas prácticas limitadas para los desarrolladores de la IC.

- Falta de normas de autenticación y autorización de los dispositivos de la IC.

- Falta de mejores prácticas para las actividades de respuesta a las incidencias basadas en la IC.

- Las normas de auditoría e inicio de sesión no están definidas para los componentes de la IC.

- Interfaces limitadas para los dispositivos de la IC a fin de interactuar con dispositivos y aplicaciones de seguridad.

- Todavía no se ha prestado suficiente atención a identificar métodos para lograr una sensibilización situacional de la posición de seguridad de los activos de la IC de una organización.

- Las normas de seguridad para configuraciones de plataformas de la IC virtualizadas que respaldan un arrendamiento múltiple son inmaduras.

- Las exigencias y requisitos de los clientes cambian de manera constante.

- Nuevos usos para los dispositivos, así como nuevos dispositivos, surgen y crecen a velocidad de vértigo.

- Inventar y reintegrar características y capacidades imprescindibles es caro y consume tiempo y recursos.

- Los usos de la tecnología de la internet de las cosas se están ampliando y cambiando, con frecuencia en terrenos inexplorados.

- Desarrollar el software integrado que ofrece el valor de la internet de las cosas puede ser difícil y caro.

Algunos ejemplos reales de amenazas y vectores de ataque que actores malintencionados podrían aprovechar son los siguientes:

- Se puede acceder, manipular y ocasionar lesiones o algo peor a sistemas de control, vehículos e incluso al cuerpo humano.

- Los proveedores de servicios sanitarios no pueden diagnosticar ni tratar correctamente a los pacientes.

- Los intrusos pueden acceder físicamente a hogares o negocios comerciales.

- Pérdida del control de los vehículos.

- La información esencial de seguridad como advertencias de una línea de gas rota pueden pasar desapercibidas.

- Daños vitales a infraestructuras.

- Personas malintencionadas pueden robar identidades y dinero.

- Filtración no prevista de información personal o sensible.

- Seguimiento no autorizado de la ubicación, comportamiento y actividades de las personas.

- Manipulación de operaciones financieras.

- Vandalismo, robo o destrucción de activos de la IC.

- Posibilidad de acceder sin autorización a dispositivos de la IC.

- Posibilidad de hacerse pasar por dispositivos de la IC.

Abordar los retos y amenazas

Gartner predijo este año en la cumbre de gestión de seguridad y riesgos de Mumbai, India, que en más del 20 % de los negocios que hayan aplicado soluciones de seguridad para proteger sus dispositivos y servicios de la IC en el 2017, estos ampliarán el área de superficie para ataques cibernéticos en los mismos, convirtiendo objetos físicos que solían estar fuera de línea en activos en línea que se comunican con las redes empresariales. Las empresas tendrán que responder ampliando el alcance de su estrategia de seguridad para incluir estos nuevos dispositivos en línea.

Las empresas tendrán que adaptar la seguridad a cada aplicación de la IC atendiendo a las capacidades únicas de los dispositivos en cuestión y los riesgos asociados con las redes conectadas a ellos. La inteligencia empresarial (BI) espera gastar cinco veces más durante los próximos cuatro años para proteger dispositivos y sistemas de la IC.

La plataforma óptima

Desarrollar soluciones para la internet de las cosas exige colaboración, coordinación y conectividad sin precedentes para cada pieza del sistema y en todo el sistema en su conjunto. Todos los dispositivos deben trabajar conjuntamente y estar integrados con todos los demás dispositivos y todos los dispositivos deben comunicarse e interactuar de forma eficiente con sistemas e infraestructuras conectados. Es posible, pero puede ser caro, difícil y costar mucho tiempo.

La plataforma óptima para la IC puede:

- Adquirir y gestionar datos para crear una plataforma segura, escalable y basada en normas.

- Integrar y proteger datos para reducir costes y complejidad al tiempo que se protege la inversión.

- Analizar datos y actuar extrayendo valor empresarial de los datos para actuar sobre ellos posteriormente.

Y, por último

Es necesario integrar la protección en la base de los sistemas de TI con rigurosas comprobaciones de validez, autenticación, verificación de datos, y todos los datos tienen que estar codificados. Respecto a las aplicaciones, las organizaciones que desarrollan software tienen que mejorar en la escritura de código para que sea estable, resistente y fiable, con normas de desarrollo de códigos, formación, análisis de amenazas y pruebas mejorados. Dado que los sistemas interactúan unos con otros, es esencial contar con normas de interoperabilidad consensuadas, que sean seguras y válidas. Sin una estructura de abajo a arriba sólida crearemos más amenazas en cada dispositivo que se añada a la IC. Lo que necesitamos es una IC protegida y segura, con protección de los datos, es difícil pero no imposible.

Publicado previamente en el perfil de Linkedin de Ahmed Banafa

Ahmed Banafa

IoT Expert | Faculty | Author | Conferenciante

Comentarios sobre esta publicación