Bienvenidos al mundo de Internet de la cosas (IC), donde una avalancha de dispositivos con conexión a Internet irradia cantidades masivas de datos. El análisis y el uso de estos datos tendrá un impacto positivo real en nuestras vidas. Pero quedan muchos obstáculos que superar antes de ganarse las medallas; el primero es la gran cantidad de dispositivos que no disponen de una plataforma unificada lo cual comporta graves problemas para los estándares de seguridad, algo que dificulta el progreso de IC.

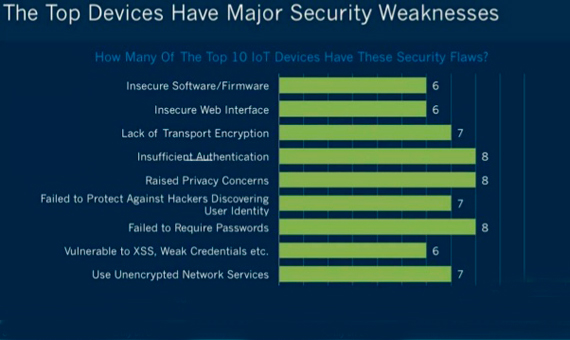

El concepto de Internet de las cosas presenta un amplio abanico de nuevos riesgos de seguridad y retos para los dispositivos IC, así como para las plataformas y los sistemas operativos, las comunicaciones e incluso los sistemas a los que están conectados. Se requerirán nuevas tecnologías de seguridad para proteger los dispositivos y las plataformas IC tanto de los ataques informáticos como de la manipulación física, para encriptar sus comunicaciones y abordar nuevos retos tales como la suplantación de “cosas”, los ataques de denegación del sueño para agotar las baterías o los ataques de denegación de servicio. Pero la seguridad en relación con Internet de las cosas se complicará debido al hecho de que muchas “cosas” utilizan procesadores simples y sistemas operativos que posiblemente no soporten enfoques de seguridad sofisticados. Además de todo esto, “los especialistas en seguridad experimentados relacionados con Internet de las cosas son escasos y las soluciones de seguridad actualmente están fragmentadas e implican a muchos proveedores”, afirmó el Sr. Jones de Gartner, y añadió: “desde el momento presente hasta 2021 surgirán nuevas amenazas cuando los hackers encuentren nuevas formas de atacar a los dispositivos y los protocolos de Internet de las cosas, así que es posible que las “cosas” duraderas necesiten hardware y software actualizable para adaptarse a lo largo de su periodo de vida útil”.

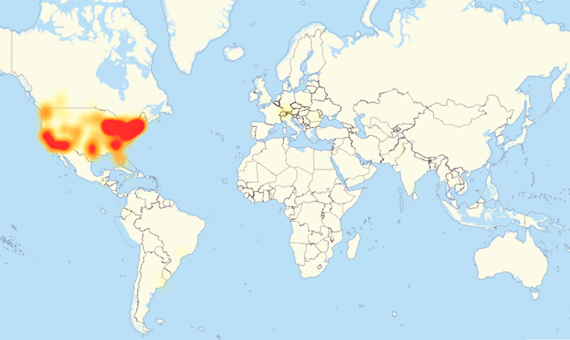

Image: Downdetector

Este miedo brotó con un ataque por denegación de servicio distribuido masivo que paralizó los servidores de servicios como Twitter, NetFlix, NYTimes y PayPal en todo EE. UU. el 21 de octubre de 2016. Fueron las consecuencias de un ataque de grandes dimensiones que incluía a millones de direcciones de Internet y software malicioso, según Dyn, la principal víctima de este golpe. “Una fuente del tráfico para los ataques eran dispositivos infectados por la red de robots de Mirai”. He aquí el vínculo al código fuente del malware Mirai en GitHub. El ataque se produce en un contexto de miedo creciente por la seguridad cibernética y un mayor número de infracciones a la seguridad de Internet. Los primeros indicios señalaban que innumerables dispositivos de Internet de las cosas que se utilizan en tecnologías de uso cotidiano, como cámaras de circuito cerrado y dispositivos domésticos inteligentes estaban pirateados por el malware y se utilizaron para atacar a los servidores.

“Mirai rastrea la red en busca de dispositivos de IC protegidos con poco más que nombres de usuario y contraseñas predeterminadas desde fábrica y, después, alista a los dispositivos en ataques que lanzan tráfico basura a objetivos en línea hasta que dejan de aceptar visitantes o usuarios legítimos”, explica Krebs en un artículo.

Lo que hace que este ataque resulte tan interesante es que los dispositivos “secuestrados” han sido configurados en red para crear la Internet de las cosas. En este caso, el agresor actuó como los grabadores de vídeo digital, esos descodificadores que permiten grabar televisión en vivo y saltarse los anuncios y las webcams (como es el caso de las que se utilizan para monitorear distintas partes de los hogares para mejorar la seguridad). Todos estos dispositivos eran como zombis bajo el control de personajes malvados decididos a tomar sitios web individuales o incluso porciones de Internet, como con el ataque a Dyn.

Teniendo en cuenta las tendencias en conectividad, esto solo es una muestra de lo que vendrá. El despliegue de IC está superando con mucho el despliegue de cualquier otro sistema en red. Gartner estima que, para 2020, 50.000 millones de dispositivos estarán conectados a Internet. Esto representa 50.000 millones de cómplices nuevos de los que se puede servir un pirata para someter a servidores fundamentales en el funcionamiento de Internet.

Junto a esta explosión respecto a los dispositivos conectados (y potencialmente comprometidos) cabe destacar la naturaleza cada vez más sofisticada y sistemática de los ataques recientes. Bruce Schneier, experto reconocido internacionalmente en el campo de la tecnología y la seguridad, recientemente ha hecho sonar la alarma en relación con este problema. El hecho de que exista un grupo dedicado de participantes junto con el aumento importante de los medios para atacar redes debería ser un buen motivo de preocupación para todos nosotros.

La seguridad no es el único problema

En un estudio exhaustivo sobre IC que realizó The Internet Society (ISOC), se señalaron problemas de vital importancia que tendrán consecuencias en IC:

- Preocupación por la seguridad – Con tantos dispositivos interconectados en el mercado y más que están por llegar en un futuro cercano, hay que adelantarse a los acontecimientos con la implementación de una directiva de seguridad. Estos son algunos de los problemas que presentan los dispositivos de IC:

- Algunos dispositivos son más seguros que otros.

- Falta de actualizaciones en los dispositivos de Internet de las cosas.

- Seguridad de las comunicaciones.

- Educación al consumidor.

Si los dispositivos de IC no disponen de la seguridad adecuada, los piratas cibernéticos los utilizarán como puntos de entrada para perjudicar a otros dispositivos de la red. Esto conducirá a una pérdida de datos personales en el ámbito público y se deteriorará el factor de confianza en su totalidad entre los dispositivos conectados a Internet y las personas que los utilizan.

Para poder evitar estos escenarios, resulta extremadamente importante para garantizar la seguridad, la resiliencia y la fiabilidad de las aplicaciones de Internet promover el uso de dispositivos conectados a Internet entre usuarios de todo el mundo.

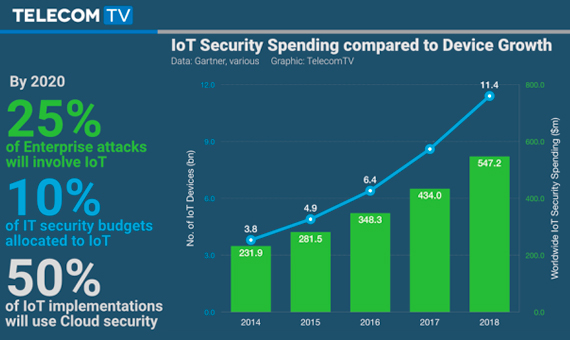

Las limitaciones de seguridad para Internet de las cosas resultan tan importantes que incluso el analista de Gartner apuntó algunos números sorprendentes.

- Según sus datos, el gasto mundial en el mercado de la seguridad de IC alcanzará los 348 millones de dólares estadounidenses en 2016, un incremento del 23,7 % respecto a los 281,5 millones de dólares estadounidenses en 2015.

- Hasta el 2018, más del 50 % de los fabricantes de dispositivos de IC no podrá gestionar las amenazas por prácticas de autenticación poco eficaces.

- Para 2020, más del 25 % de los ataques identificados a empresas tendrán por objetivo la IC, sin embargo, tan solo se destinará un 10 % de los presupuestos para iniciativas de seguridad.

2. Problemas de privacidad: la posibilidad de hacer un seguimiento y vigilancia de las personas por parte de los gobiernos y agencias privadas aumenta al estar los dispositivos conectados constantemente a Internet. Estos dispositivos recopilan datos de los usuarios sin su permiso y los analizan con fines que tan solo conoce la empresa matriz. La aceptación social de estos dispositivos de IC hace que las personas no desconfíen cuando recopilan sus datos, sin llegar a comprender las implicaciones futuras.

3. Problemas estándar de interoperabilidad: lo idóneo sería que el intercambio de información se produjera entre todos los dispositivos de IC interconectados. Pero el escenario real resulta inherentemente más complejo y depende de distintos niveles de stacks de protocolos de comunicación entre dichos dispositivos. La industria que produce dispositivos preparados para Internet de las cosas destinados al consumo deberá invertir un montón de dinero y tiempo para crear protocolos estandarizados para todos los dispositivos de Internet de las cosas o bien se producirá un retraso en el despliegue de productos en distintos mercados verticales.

4. Problemas de normativa legal y derechos: no existe una legislación concreta que englobe las diferentes facetas de la IC en el planeta. La gama de dispositivos conectados entre sí plantea muchos problemas de seguridad y no existe una legislación en estos momentos que aborde tal exposición. Los problemas residen en si las leyes de responsabilidad actuales se ampliarán para incluir dispositivos que estén conectados a Internet constantemente ya que resulta complejo determinar las responsabilidades de tales dispositivos.

5. Economía emergente y problemas de desarrollo:la IC ofrece una plataforma excepcional para articular el desarrollo social en sociedades diversas de todo el mundo y con la proliferación de Internet en diversos ámbitos de la sociedad en los países en desarrollo, junto con la caída de los precios de los microprocesadores y sensores, los dispositivos de IC estarán al alcance de familias con rentas bajas.

¿Cómo evitar futuros ataques?

Existen cuatro aspectos interrelacionados que deben cambiar si queremos combatir esta creciente amenaza.

- El primero es que necesitamos cambiar nuestra cultura en lo referente a las tecnologías conectadas a Internet, por ejemplo, no utilizar contraseñas predeterminadas o genéricas y deshabilitar todos los accesos remotos (WAN) a los dispositivos.

- En segundo lugar, los líderes del sector deben establecer como elementos prioritarios la seguridad y la solidez en los espacios digitales. Cuando se trate de una estrategia global, ya sea para empresas o gobiernos, es preciso que la estrategia cibernética sea de importancia fundamental.

- En tercer lugar, debemos realizar un serio intento de priorizar la seguridad en los despliegues en IC. Seguridad por diseño, o garantizar que la seguridad se integre en la tecnología desde el principio, por ejemplo en los chips, lo que sería un paso en la dirección correcta.

- Y en cuarto lugar, los innovadores y los reguladores deben cooperar para alinear los estímulos para mejorar la seguridad en IC, ya que en estos momentos el enfoque supone primero implementar y, después, establecer las medidas de seguridad.

Ahmed Banafa

Experto en IC | Profesor | Autor | Orador

Referencias:

- http://tech.economictimes.indiatimes.com/news/internet/5-challenges-to-internet-of-things/52700940

- http://www.gartner.com/newsroom/id/3221818

- http://www.gartner.com/smarterwithgartner/top-10-security-predictions-2016/

- http://www.mindanalytics.es/2016/03/01/gartners-top-10-internet-of-things-technologies-for-2017-2018/?lang=en

- http://www.cnbc.com/2016/10/22/ddos-attack-sophisticated-highly-distributed-involved-millions-of-ip-addresses-dyn.html

Comentarios sobre esta publicación