El fenómeno del Internet de las cosas (IdC): cosas conectadas en todas partes que proporcionan datos físicos clave y procesos de datos adicionales en la nube para ofrecer perspectivas empresariales, presenta una enorme oportunidad para muchos participantes de todos los negocios y sectores. Muchas empresas se están organizando para centrarse en el IdC y en la conectividad de sus productos y servicios futuros.

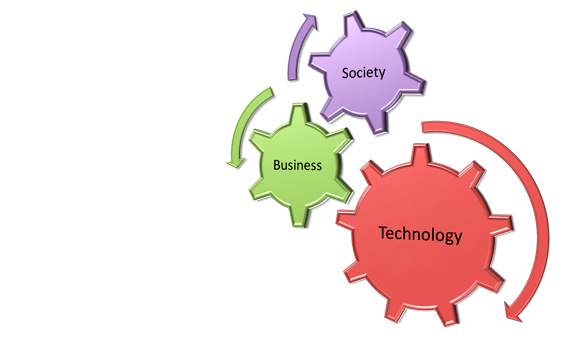

Para que la industria del IdC prospere, hay tres retos que se han de superar y esto es válido para cualquier nueva tendencia tecnológica, no solo para el IdC:

- Tecnología

- Empresa

- Sociedad

Tecnología

Esta parte cubre todas las tecnologías necesarias para que los sistemas del IdC funcionen a la perfección como una solución independiente o como parte de los sistemas existentes. Cloud Security Alliance (CSA) ha enumerado algunas de las causas principales de estos desafíos tecnológicos:

- Muchos sistemas del IdC están mal diseñados y se aplican mal, ya que usan protocolos y tecnologías distintos que crean configuraciones complejas.

- Falta de tecnologías del IdC y procesos empresariales maduros.

- Orientación limitada para el mantenimiento y gestión del ciclo de vida de los dispositivos del IdC.

- Buenas prácticas limitadas para los desarrolladores del IdC.

- Falta de normas de autenticación y autorización de los dispositivos del IdC.

- Necesidad de mejora de las actividades de respuesta a las incidencias basadas en el IdC.

- Las normas de auditoría e inicio de sesión no están definidas para los componentes del IdC.

- Interfaces limitadas para los dispositivos del IdC a fin de interactuar con dispositivos y aplicaciones de seguridad.

- Todavía no se ha prestado suficiente atención a identificar métodos para lograr una sensibilización situacional de la posición de seguridad de los activos del IdC de una organización.

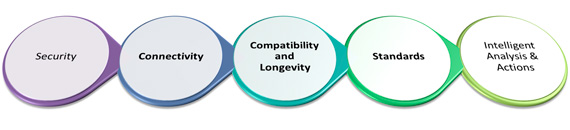

Seguridad

El IdC ya se ha convertido en una gran preocupación en materia de seguridad que ha llamado la atención de destacadas empresas de tecnología y organismos gubernamentales de todo el mundo. El pirateo de monitores de vigilancia para bebés, frigoríficos inteligentes, termostatos, bombas de infusión de medicamentos, cámaras y hasta rifles de asalto es una gran pesadilla de seguridad. Los numerosos nodos nuevos que se agregan a las redes y a la Internet ofrecerán a las personas malintencionadas innumerables vectores y posibilidades de ataque para llevar a cabo sus actos perversos, especialmente en vistas de que una cantidad considerable de ellos sufren lagunas de seguridad.

Este miedo brotó con un ataque por denegación de servicio distribuido masivo que paralizó los servidores de servicios como Twitter, NetFlix, NYTimes y PayPal en todo EE. UU. el 21 de octubre de 2016. Fueron las consecuencias de un ataque de grandes dimensiones que incluía millones de direcciones de Internet y software malicioso, según Dyn, la principal víctima de este golpe. “Una fuente del tráfico para los ataques fueron los dispositivos infectados por la red de robots de Mirai” (el vínculo al código fuente del malware Mirai en GitHub está aquí). El ataque se produjo en un contexto de miedo creciente por la seguridad cibernética y un mayor número de infracciones a la seguridad de Internet. Los primeros indicios señalaban que innumerables dispositivos del Internet de las cosas (IdC) que se utilizan en tecnologías de uso cotidiano, como cámaras de circuito cerrado y dispositivos domésticos inteligentes habían sido pirateados por el malware y se habían utilizado para atacar a los servidores.

El cambio más importante en materia de seguridad viene del hecho de que el IdC estará cada vez más arraigado en nuestras vidas. Las preocupaciones ya no se limitarán a la protección de información sensible y los propios activos. Nuestras propias vidas y nuestra salud pueden ser objeto de los ataques de la piratería a través del Internet de las Cosas

Hay muchas razones que subyacen al estado de inseguridad del IdC. Algunas tienen que ver con que el sector está en su estado de “fiebre del oro”, donde cada proveedor pretende sacar apresuradamente el último artilugio conectado más innovador antes de que lo hagan sus competidores. En tales circunstancias, la funcionalidad se convierte en el foco más importante y la seguridad se queda atrás.

Conectividad

La conexión de tantos dispositivos será uno de los mayores retos del futuro del IdC y desafiará la propia estructura de los modelos de comunicación actuales y las tecnologías que le sirven de base. En la actualidad nos basamos en el paradigma servidor/cliente centralizado para autenticar, autorizar y conectar distintos nodos en una red.

Este modelo es suficiente para los ecosistemas actuales del IdC, donde participan decenas, cientos o incluso miles de dispositivos. Pero cuando las redes crezcan y lleguen a unir a miles de millones y cientos de miles de millones de dispositivos, los sistemas intermediarios centralizados se convertirán en un cuello de botella. Tales sistemas requerirán enormes inversiones y gastos para mantener servidores en la nube que puedan manejar cantidades de intercambio de información tan grandes. Sistemas completos pueden venirse abajo si el servidor no está disponible.

El futuro del IdC tendrá que depender en gran medida de redes de IdC descentralizadas. Parte de ello puede hacerse posible llevando la funcionalidad al extremo, como por ejemplo usando modelos de informática en la niebla donde dispositivos inteligentes como los centros del IdC se encargarán de operaciones críticas en términos de tiempo, mientras que los servidores en la nube se encargarán de la recopilación de datos y de las responsabilidades analíticas.

Otras soluciones incluyen el uso de comunicaciones entre iguales (peer-to-peer communications), donde los dispositivos se identificarán y autenticarán unos a otros directamente e intercambiarán información sin que participe un intermediario. Las redes se transformarán en mallas sin un solo punto de fallo. Este modelo tendrá sus propios retos, en especial desde el punto de vista de la seguridad, pero estos retos se pueden superar con algunas de las tecnologías de IdC emergentes, como el Blockchain.

Compatibilidad y longevidad

El IdC está creciendo en muchas direcciones distintas y con muchas tecnologías diferentes que compiten por convertirse en el estándar. Esto creará dificultades y requerirá la implementación de hardware y software extra al conectar los dispositivos.

Otros problemas de compatibilidad se derivan de los servicios en la nube no unificados, de la falta de protocolos M2M estandarizados y de la diversidad de firmware y sistemas operativos entre los dispositivos del IdC.

Algunas de estas tecnologías estarán obsoletas en los próximos años, con lo que los dispositivos que las implementan se quedarán inservibles. Esto adquiere una importancia especial porque a diferencia de los dispositivos informáticos genéricos, que tienen una vida útil de unos cuantos años, los aparatos del IdC (como los frigoríficos o los televisores inteligentes) tienden a seguir en servicio durante mucho más tiempo y deberían poder funcionar incluso si su fabricante deja de ofrecer servicios.

Estándares

Los estándares tecnológicos, que incluyen protocolos de redes, protocolos de comunicación y estándares de agregación de datos, son la suma de todas las actividades de manejo, procesamiento y almacenamiento de los datos recogidos en los sensores. Esta agregación aumenta el valor de los datos al incrementar la escala, el alcance y la frecuencia de los datos disponibles para el análisis.

Retos a los que se enfrenta la adopción de estándares dentro del IdC

- Estándar para gestionar datos no estructurados: los datos estructurados se almacenan en bases de datos relacionales y se consultan a través de SQL, por ejemplo. Los datos no estructurados se almacenan en distintos tipos de bases de datos que no son SQL y que no cuentan con un enfoque de consulta estándar.

- Habilidades técnicas para emplear herramientas de agregación más novedosas: las empresas que tienen interés en hacer uso de herramientas de big-data a menudo se enfrentan a una escasez de talento para planificar, ejecutar y mantener sistemas.

Análisis inteligente y acciones

La última fase de la implantación del IdC es extraer conocimientos de los datos para su análisis. El análisis está impulsado por tecnologías cognitivas y los modelos que las acompañan y que facilitan el uso de tecnologías cognitivas.

Factores que impulsan la adopción del análisis inteligente dentro del IdC

- Los modelos de inteligencia artificial se pueden mejorar con grandes conjuntos de datos que están más fácilmente disponibles que nunca, gracias a un menor almacenamiento.

- Crecimiento en crowdsourcing (innovación social colaborativa) y programas de análisis de fuente abierta: los servicios de crowdsourcing basados en la nube conducen a nuevos algoritmos y mejoras en los existentes a un ritmo sin precedentes.

- Análisis y tratamiento de datos en tiempo real: herramientas analíticas como el procesamiento complejo dirigido por eventos (CEP) permiten el tratamiento y el análisis de datos en tiempo real o casi en tiempo real, impulsando una toma de decisiones y una acción oportuna.

Retos a los que se enfrenta la adopción del análisis inteligente dentro del IdC:

- Análisis impreciso debido a fallos en los datos o en el modelo: la ausencia de datos o la presencia de valores atípicos puede conducir a falsos positivos o falsos negativos, exponiendo así diversas limitaciones algorítmicas.

- Capacidad de los sistemas existentes para analizar datos no estructurados: los sistemas existentes son muy aptos para gestionar datos estructurados; desafortunadamente, la mayoría de las interacciones IdC/negocio generan datos no estructurados.

- Capacidad de los sistemas existentes para gestionar datos en tiempo real: los programas de análisis tradicionales generalmente trabajan con un tratamiento orientado a lotes, en el que todos los datos se cargan en un lote y después se analizan.

La segunda fase de esta etapa de acciones inteligentes son las que se pueden expresar como interfaces M2M y M2H, por ejemplo con todos los avances en tecnologías UI y UX.

Factores que impulsan la adopción de acciones inteligentes dentro del IdC:

- Precios de máquinas más bajos.

- Funcionalidad mejorada de las máquinas.

- Máquinas que “influyen” en las acciones humanas con base en la ciencia del comportamiento.

- Herramientas de aprendizaje profundo.

Retos a los que se enfrenta la adopción de acciones inteligentes dentro del IdC:

- Acciones de máquinas en situaciones impredecibles.

- Seguridad y confidencialidad de la información.

- Interoperabilidad de las máquinas.

- Reversión de la media de comportamientos humanos.

- Adopción lenta de nuevas tecnologías.

Empresa

El resultado es una verdadera motivación para empezar, invertir y gestionar cualquier negocio. Sin un modelo de negocio sólido y seguro para el IdC tendremos otra burbuja: este modelo debe satisfacer todos los requisitos de todas las clases de comercio electrónico, tanto de los mercados verticales y horizontales como de los mercados de consumo. Pero esta categoría siempre es víctima del escrutinio regulador y jurídico.

Los proveedores de soluciones completas que operan en sectores verticales y prestan servicios que utilizan el análisis en la nube serán los que tengan más éxito en rentabilizar una gran porción del valor en el IdC. Aunque muchas aplicaciones del IdC podrían atraer unos ingresos modestos, algunas tienen mayor capacidad de atracción. Por una pequeña carga sobre la infraestructura de comunicación existente, los operadores tienen el potencial de abrir una importante fuente de ingresos nueva usando tecnologías del IdC.

Obviamente, es importante entender la cadena de valor y el modelo de negocio de las aplicaciones del IdC para cada una de sus categorías.

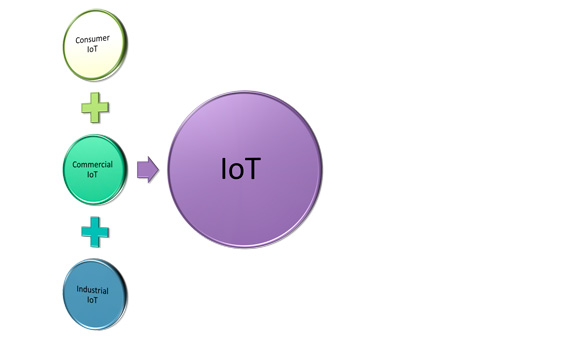

El IdC se puede dividir en 3 categorías según el uso y la base de clientes:

- IdC del consumidor: incluye dispositivos conectados como vehículos inteligentes, teléfonos, relojes, portátiles, aparatos conectados y sistemas de entretenimiento.

- IdC comercial: incluye cosas como controles de inventario, rastreadores de dispositivos y aparatos médicos conectados.

- IdC industrial: cubre cosas como contadores eléctricos conectados, sistemas de aguas residuales, caudalímetros, monitores de conductos, robots de fabricación y otros tipos de dispositivos y sistemas industriales conectados.

Sociedad

Entender el IdC desde la perspectiva de los consumidores y los reguladores no es una tarea fácil por las siguientes razones:

- Las exigencias y requisitos de los clientes cambian de manera constante.

- Nuevos usos para los dispositivos, así como nuevos dispositivos, surgen y crecen a velocidad de vértigo.

- Inventar y reintegrar características y capacidades imprescindibles es caro y consume tiempo y recursos.

- Los usos de la tecnología del Internet de las cosas se están ampliando y cambiando, con frecuencia en terrenos inexplorados.

- Confianza del consumidor: cada uno de estos problemas podría hacer mella en el deseo de los consumidores de comprar productos conectados, lo que impediría que el IdC desarrollara su verdadero potencial.

- La falta de entendimiento o de formación por parte de los consumidores de las mejores prácticas de seguridad en los dispositivos del IdC para mejorar la privacidad, por ejemplo, cambiar las contraseñas predeterminadas de los dispositivos del IdC.

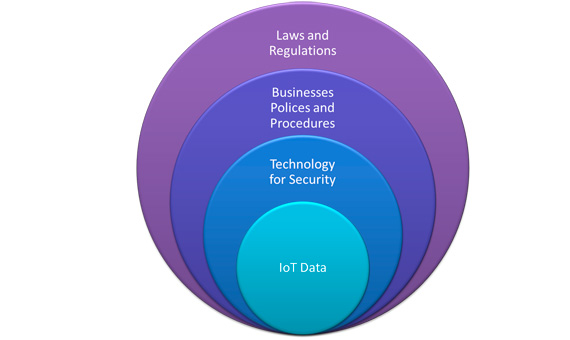

Retos sociales y legales y privacidad

El IdC crea retos únicos para la privacidad, muchos que van más allá de los problemas de privacidad de datos que existen actualmente. Esto se deriva en gran parte de la integración de dispositivos en nuestros entornos sin que los usemos conscientemente.

Este aspecto se está generalizando en dispositivos de consumo, como los dispositivos de rastreo de teléfonos y automóviles, así como de televisiones inteligentes. En lo que respecta a esto último, el reconocimiento de voz o las características de visión que se están integrando pueden escuchar conversaciones u observar la actividad continuamente y transmitir de forma selectiva los datos a un servicio en la nube para su procesamiento, lo que a veces incluye a un tercero. La recopilación de esta información plantea retos legales y regulatorios a los que se enfrenta la protección de datos y la ley sobre privacidad.

Además, muchos de los escenarios del IdC conllevan implementaciones de dispositivos y actividades de recopilación de datos de alcance multinacional o global que cruza las fronteras sociales y culturales. ¿Qué significado tendrá para el desarrollo de un modelo de protección de la privacidad de aplicación general para el IdC?

Para materializar las oportunidades del IdC, será necesario desarrollar estrategias que respeten las opciones de privacidad individuales de un amplio abanico de expectativas, promoviendo al mismo tiempo la innovación en las nuevas tecnologías y servicios.

Estándares normativos

Faltan los estándares normativos para los mercados de datos, especialmente para los corredores de datos, que son empresas que venden datos recopilados de diversas fuentes. Aunque los datos parecen ser la moneda de cambio del IdC, existe una falta de transparencia con respecto a quién obtiene acceso a los datos y cómo estos datos se usan para desarrollar productos o servicios y se venden a anunciantes y terceros. Existe una necesidad de directrices claras en materia de conservación, uso y seguridad de los datos, incluidos los metadatos (los datos que describen otros datos).

Ahmed Banafa

Experto en IC | Profesor | Autor | Orador

Referencias:

http://www.microwavejournal.com/articles/27690-addressing-the-challenges-facing-iot-adoption

https://blog.apnic.net/2015/10/20/5-challenges-of-the-internet-of-things/

https://www.linkedin.com/pulse/wake-up-call-iot-ahmed-banafa?trk=mp-author-card

https://www.linkedin.com/pulse/iot-implementation-challenges-ahmed-banafa?trk=mp-author-card

https://www.linkedin.com/pulse/why-iot-needs-fog-computing-ahmed-banafa?trk=mp-author-card

Crédito de los gráficos: Ahmed Banafa

Comentarios sobre esta publicación